Управление API-ключами партнёров

Данная инструкция описывает регистрацию партнёров (конечных пользователей) установленного комплекса On-Premise и создание API-ключей для них. Вы узнаете:

- как добавить партнёра в систему,

- как создать ключ для партнёра,

- как создать ограничения для ключа.

Партнёр в интерфейсе управления API-ключами обозначает конечного пользователя, который будет взаимодействовать с установленными сервисами (например, карты). Далее в инструкции используется только термин партнёр.

Начало работы

Перед началом работы убедитесь, что выполнены следующие шаги:

- Сервис API-ключей установлен и работает корректно.

- В сервис добавлен пользователь с правами администратора с помощью утилиты

keysctl.

После этого:

- Перейдите по ссылке вида https://keys-admin.example.com/ (вы получили ее в результате установки сервиса).

- Войдите в веб-интерфейс, используя учетные данные пользователя с правами администратора.

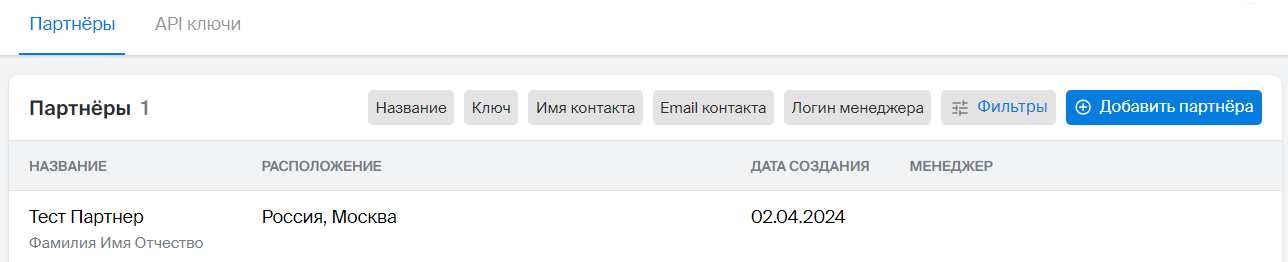

В интерфейсе администратора вы можете работать с двумя вкладками:

-

Партнёры

Здесь вы можете:

-

Просматривать список существующих партнёров и фильтровать его по нужным параметрам: название партнёра, ключ, данные контактного лица, логин менеджера (администратора, добавившего партнёра) и другие.

-

Выгружать список всех партнёров в формате

.xlsx: нажмите Скачать partners.xlsx в правом верхнем углу экрана.В выгрузку попадают все существующие партнёры, применённые фильтры не учитываются.

-

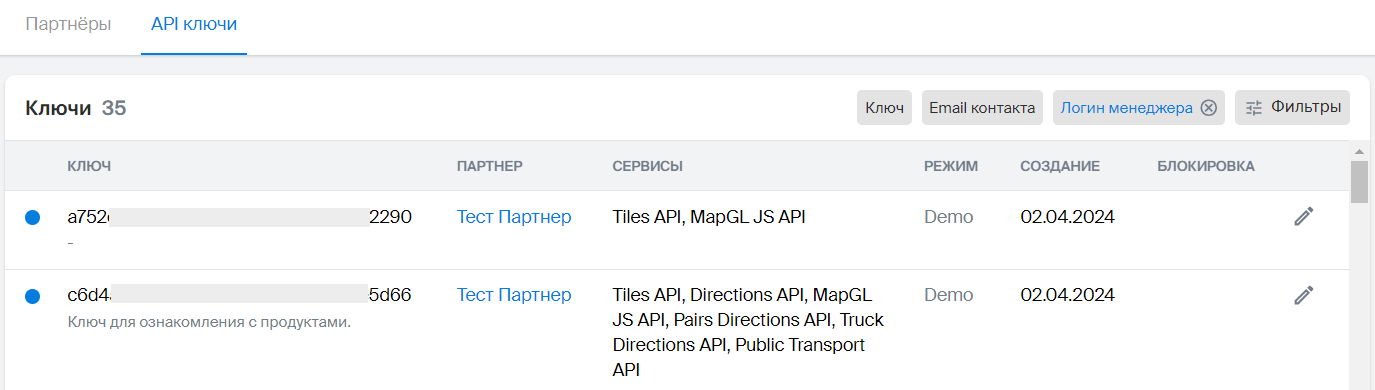

API-ключи

Здесь вы можете:

-

Просматривать список существующих ключей всех партнёров и фильтровать его по нужным параметрам: номер ключа, email контактного лица, логин менеджера (администратора, добавившего партнёра) и другие.

-

Выгружать список всех ключей в формате

.xlsx: нажмите Скачать keys.xlsx в правом верхнем углу экрана.В выгрузку попадают все существующие ключи, применённые фильтры не учитываются.

-

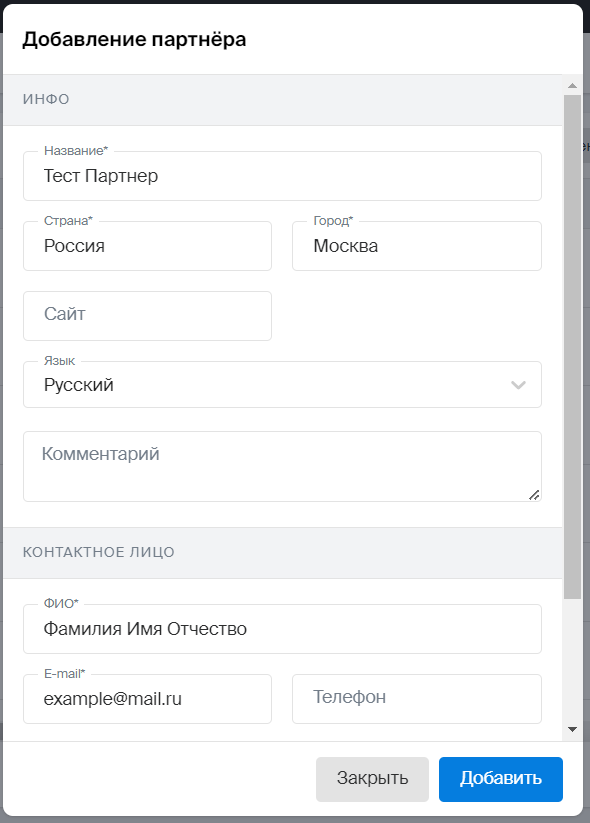

Добавление партнёра

-

Перейдите на вкладку Партнёры и нажмите Добавить партнёра.

-

Заполните информацию о партнёре:

- Название: имя учетной записи, которое будет отображаться в интерфейсе администратора.

- Страна: страна проживания партнёра.

- Город: город проживания партнёра.

- Язык: язык коммуникации с партнёром.

- Контактное лицо: данные о контактном лице партнёра: ФИО и email. По умолчанию используются для всех ключей партнёра, если в отдельных ключах не заданы другие данные.

-

Нажмите Добавить.

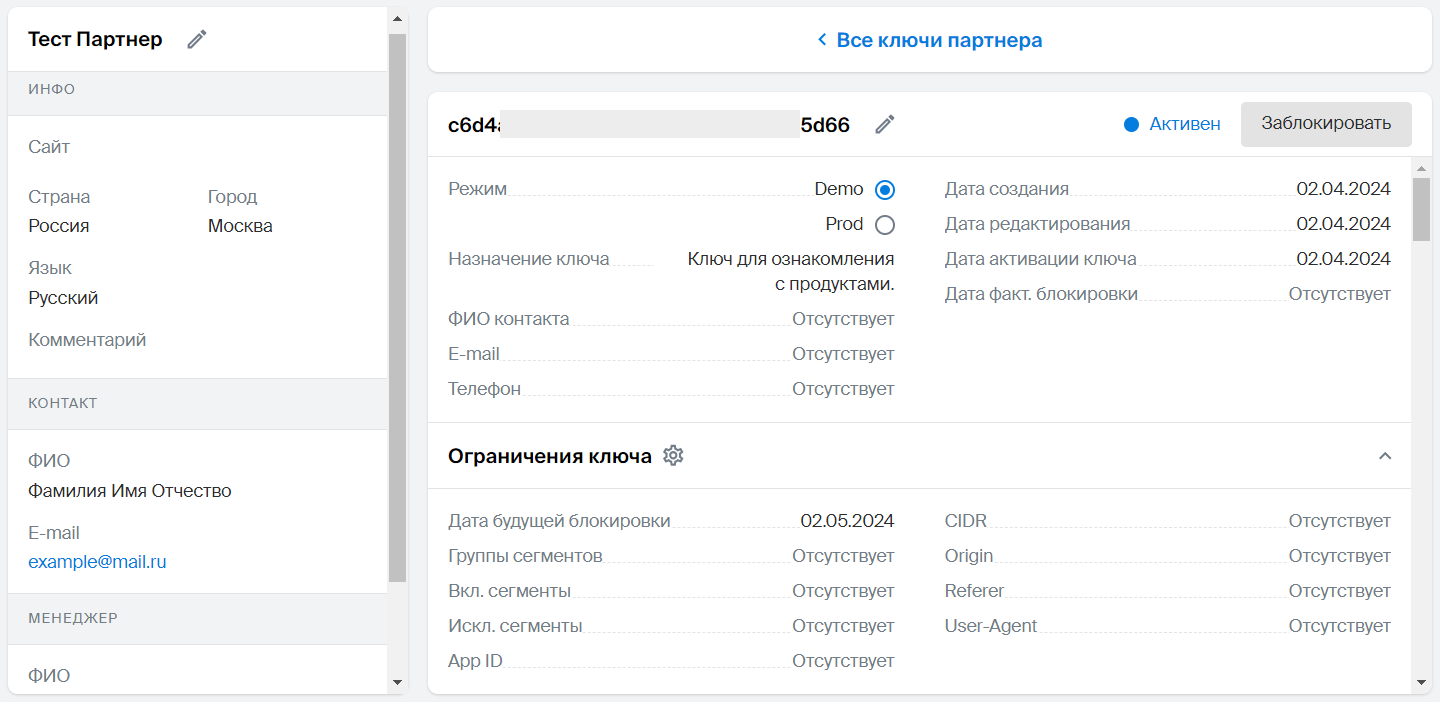

Изменение данных партнёра

- Перейдите на вкладку Партнёры и выберите карточку нужного партнёра.

- Нажмите на иконку

рядом с названием партнёра.

рядом с названием партнёра. - Измените необходимые данные и нажмите Сохранить.

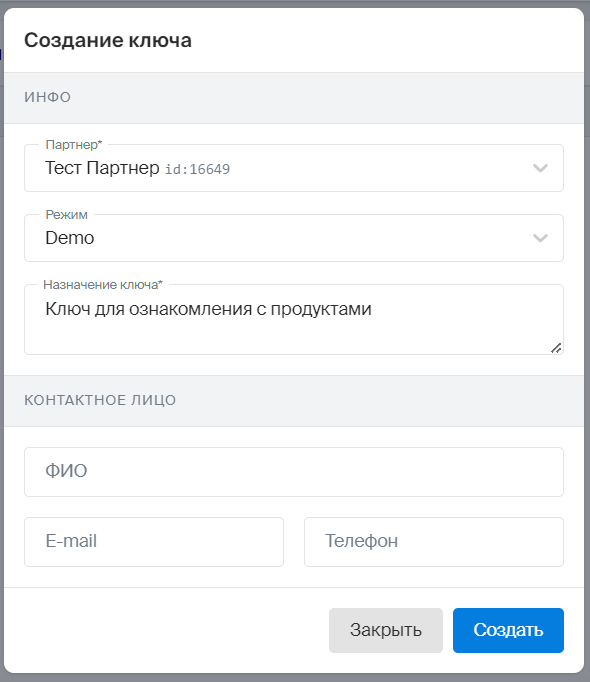

Создание ключа

-

Перейдите на вкладку Партнёры и выберите карточку нужного партнёра.

-

Нажмите Добавить ключ.

-

Заполните информацию о ключе:

-

Партнёр: ID партнёра, для которого создаётся ключ (по умолчанию выбран текущий партнёр).

-

Режим:

-

Demo: ознакомительный режим с ограничениями, которые накладываются сервисами:- Поиск: не более 5 страниц с результатами, не более 20 результатов на странице;

- Навигация: длина маршрута не более 50 км;

-

Prod: режим для полной эксплуатации.

-

-

Назначение: описание назначения ключа.

-

Контактное лицо (необязательно): данные о контактном лице для данного ключа. Если оставить поля пустыми, используются данные о контактном лице партнёра.

-

-

Нажмите Создать.

Примечание

Вы можете создать несколько ключей для одного партнёра с разными ограничениями или набором сервисов.

Управление ключом

Изменение данных ключа

Вы можете изменить описание и контактное лицо ключа, а также переназначить ключ другому партнёру следующим образом:

- Выберите нужный ключ в карточке партнёра или на вкладке API-ключи.

- Нажмите на иконку

рядом с номером ключа.

рядом с номером ключа. - Измените необходимые данные и нажмите Сохранить.

Чтобы изменить режим работы ключа (Demo/Prod), используйте переключатель на основной странице ключа.

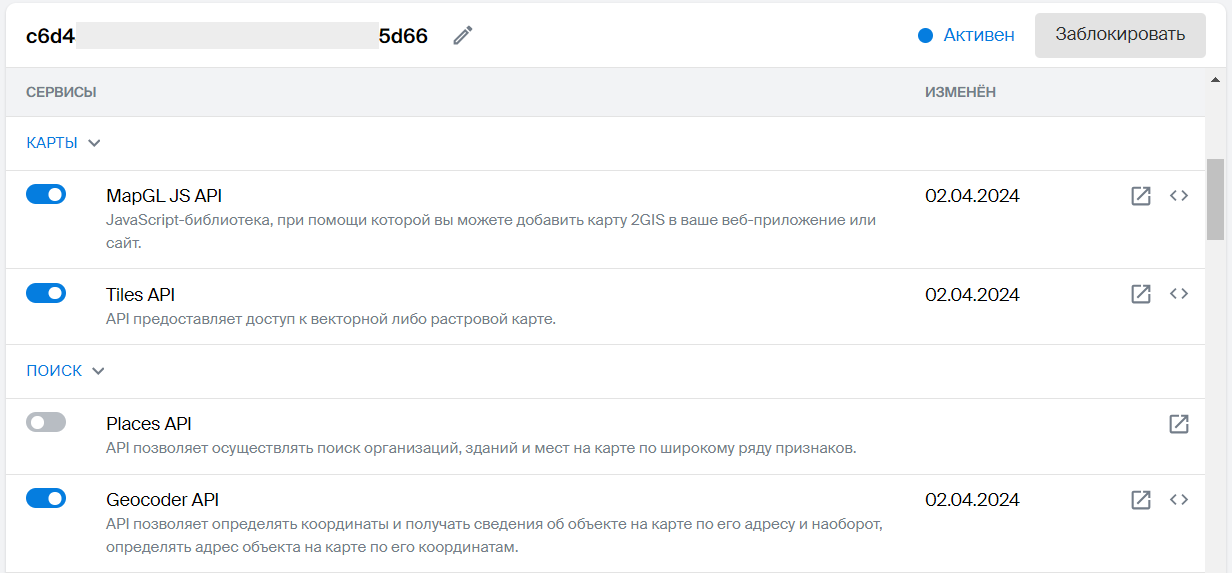

Выбор сервисов

Вы можете изменить список сервисов, к которым партнёр сможет получить доступ по данному ключу:

- Выберите нужный ключ в карточке партнёра или на вкладке API-ключи.

- Прокрутите страницу вниз до списка доступных сервисов.

- Чтобы добавить или убрать доступ к сервису, используйте переключатель слева от имени сервиса.

Блокировка ключа

Чтобы заблокировать ключ:

- Выберите нужный ключ в карточке партнёра или на вкладке API-ключи.

- Нажмите Заблокировать.

Доступ ко всем сервисам в данном ключе будет приостановлен, статус ключа изменится на Неактивен. Чтобы снять блокировку, нажмите Активировать.

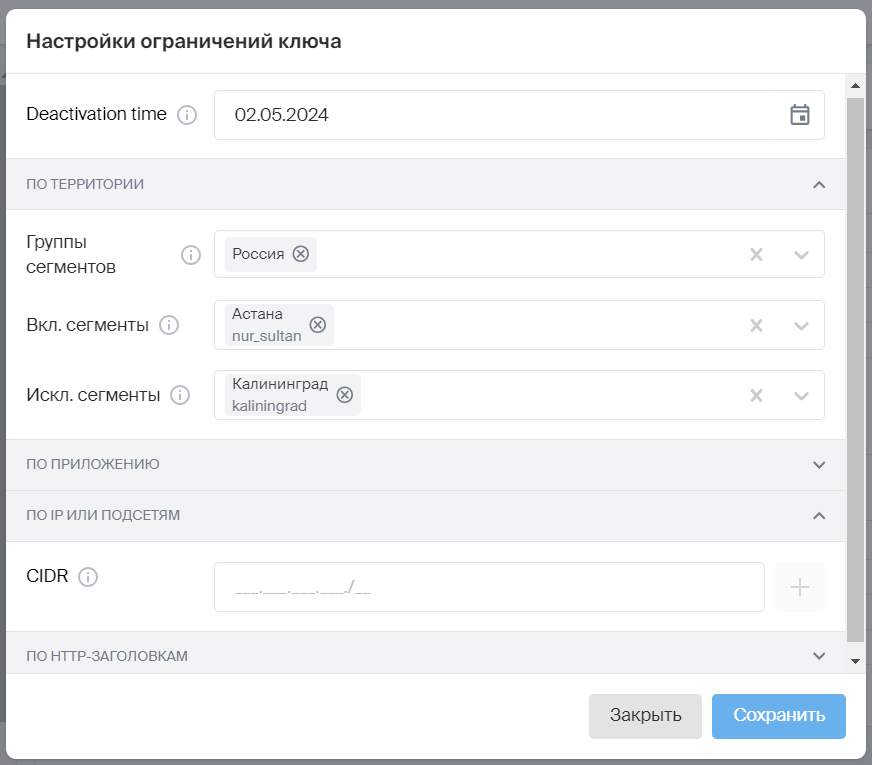

Ограничения ключа

Чтобы настроить ограничения ключа:

-

Выберите нужный ключ в карточке партнёра или на вкладке API-ключи.

-

Нажмите иконку

в разделе Ограничения ключа.

в разделе Ограничения ключа. -

Настройте ограничения:

-

Deactivation time: дата будущей блокировки (по умолчанию отсутствует).

-

По территории:

- Группы сегментов: список сегментов (территорий), которые будут доступны. По умолчанию доступны все сегменты из списка, но вы можете ограничить набор.

- Вкл. сегменты: дополнительный список сегментов вне выбранных выше групп, которые будут доступны. Например, вы можете выбрать всю территорию одной страны и один город в другой стране.

- Искл. сегменты: список сегментов из выбранных выше групп, доступ к которым будет закрыт. Например, вы можете выбрать всю территорию страны и ограничить доступ к определённому городу внутри неё.

-

По IP или подсетям: список IP-адресов, по которым использование ключа будет недоступно.

-

По HTTP-заголовкам: настройки ограничения доступа для запросов по имени сервера, URL страницы и другим параметрам.

-

-

Нажмите Сохранить.

Указанные ограничения применяются для всех сервисов в данном ключе.